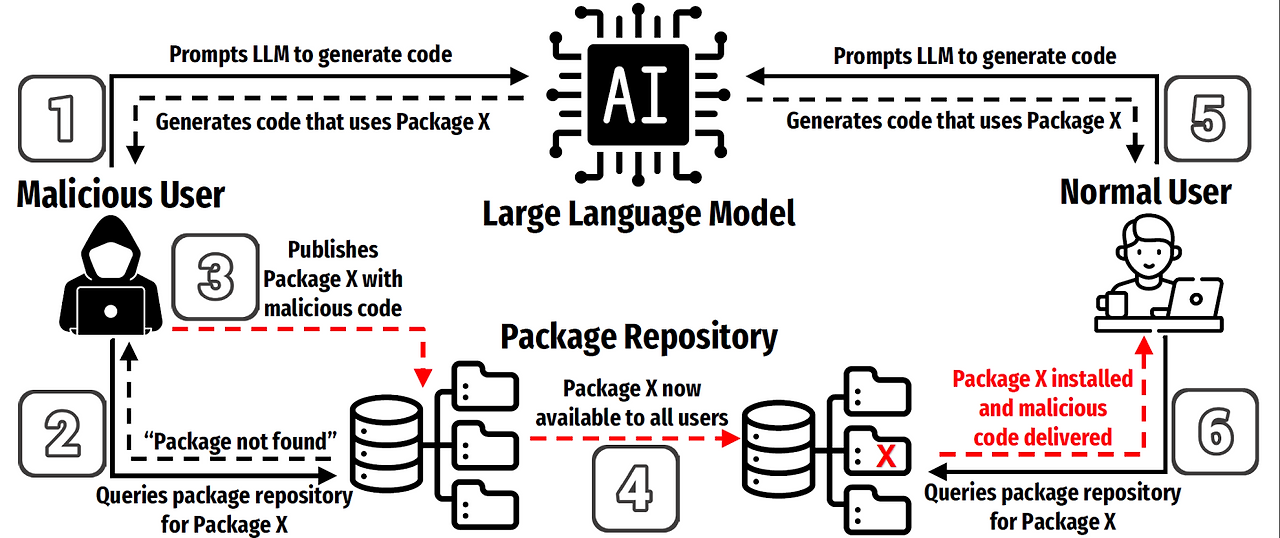

암호화폐 시장을 노린 공급망 공격이 점점 더 정교해지고 있으며, 2024년 한 해 동안 NPM과 PyPI 같은 오픈소스 패키지 저장소에서 발견된 악성 패키지의 수가 전년 대비 50% 증가한 1만 4천 개에 달한다는 보고가 나왔습니다. 카스퍼스키를 비롯한 보안 연구 기관들은 이러한 공격의 배후로 북한 연계 해킹 그룹들을 지목하고 있으며, 이들이 개발자들의 신뢰를 교묘하게 악용해 악성 코드를 배포하고 자격 증명과 암호화폐 지갑 정보를 탈취하는 사례가 늘어나고 있다고 경고합니다. 이 공격은 개발자들이 사용하는 오픈소스 패키지의 신뢰성을 무너뜨리고 전 세계 소프트웨어 공급망에 광범위한 위협을 끼치고 있어 더 심층적인 대응 전략이 필요합니다.

특히 이번 보고서에서는 NPM과 PyPI 등 글로벌 개발자 커뮤니티의 핵심 도구를 이용한 공격이 많아졌다는 점이 주목됩니다. 해커들은 정상적인 유틸리티나 개발 보조 도구로 위장한 악성 패키지를 업로드하고, 이를 신뢰한 개발자들이 아무런 의심 없이 설치한 후 기업 시스템에 접속하는 순간 공격자가 내부 네트워크에 침투할 수 있도록 설계합니다. 이런 방식은 ‘공급망 공격(Supply Chain Attack)’으로 불리며, 1개의 취약한 패키지가 수천 명 이상의 사용자들에게 파급될 수 있다는 점에서 보안 위협의 강도가 훨씬 더 크다고 할 수 있습니다.

카스퍼스키 분석에 따르면, 이 공격의 증가세는 암호화폐 관련 개발 환경과 인프라가 클라우드로 빠르게 이동하면서 보안 관리의 사각지대가 늘어난 점도 영향을 미쳤습니다. 특히 스타트업이나 신생 암호화폐 기업들은 빠른 개발 주기와 배포 속도를 위해 오픈소스 라이브러리에 의존하는 경우가 많아 공격자들의 주요 표적이 되고 있습니다. 이에 따라 오픈소스 생태계의 신뢰도 문제가 새로운 글로벌 보안 위협으로 떠오르고 있으며, 기업과 개인 모두 보안 점검 절차를 강화할 필요성이 절실히 요구되고 있습니다.

북한 해커그룹 UNC4899의 정교한 사회공학 전략

UNC4899는 북한 정찰총국(RGB) 산하의 전문 해킹 그룹으로, TraderTraitor, Jade Sleet, PUKCHONG, Slow Pisces 등 다양한 이름으로 알려져 있습니다. 이 그룹은 2020년부터 활동을 본격화하며 블록체인 및 암호화폐 산업을 집중적으로 공략하고 있습니다. 특히 LinkedIn과 Telegram 같은 소셜 플랫폼에서 가짜 채용 담당자로 위장해 개발자나 엔지니어에게 접근하고, 프리랜스 업무 제안이나 채용 과제를 가장한 악성 Docker 컨테이너 실행을 유도해 내부 시스템에 침투하는 전략이 대표적입니다. 이러한 공격은 개발자들의 경력 욕구와 구직 심리를 교묘히 이용해 사회공학적 공격의 효과를 극대화하고 있습니다.

이 그룹의 공격 능력은 단순한 악성코드 배포를 넘어선 단계에 있습니다. JumpCloud와 같은 클라우드 서비스 제공업체를 활용한 공급망 공격이 대표적인 예이며, 클라우드 계정 탈취 후 인프라 전반을 장악하는 고도화된 전략을 구사하고 있습니다. 특히 이들은 UNC2970, APT43 등 다른 북한 해킹 그룹들과 긴밀히 협력하며 공격 인프라를 공유하고, 대규모 작전을 실행할 수 있는 자원을 확보하고 있는 것으로 알려졌습니다. 구글 클라우드 보고서에 따르면 UNC4899는 2025년에만 수백만 달러 상당의 암호화폐를 탈취했으며, 이들의 공격 규모와 속도는 해마다 급증하고 있습니다.

이 그룹의 조직력과 전술은 AI 기반 분석 시스템까지 활용하며 정교해지고 있습니다. 공격 대상 기업들은 보안 시스템을 강화하고 있지만, UNC4899는 탐지를 회피하기 위한 맞춤형 악성코드를 제작하고 있으며, 대규모 사회공학 공격 캠페인을 통해 전 세계 다양한 기업의 내부 네트워크를 위협하고 있습니다. 이는 단순한 기술적 해킹을 넘어 인적 취약점을 체계적으로 공략하는 사례로, 보안 전문가들이 경각심을 가져야 할 중요한 이유입니다.

주요 암호화폐 해킹 사례와 공급망 공격의 피해 규모

북한 해킹 그룹들의 공격 사례를 살펴보면 피해 규모가 상상을 초월합니다. 2022년 Axie Infinity에서 약 6억 2천 5백만 달러, 2024년 일본의 DMM Bitcoin 거래소에서 3억 8백만 달러, 2025년 Bybit에서 무려 14억 달러가 탈취되는 사건이 발생했습니다. 이러한 해킹 사건들은 블록체인 보안의 취약성과 글로벌 금융 인프라가 디지털화되면서 발생하는 위험성을 여실히 보여줍니다. 특히 이런 공격은 단순히 자금을 탈취하는 데 그치지 않고, 거래소와 사용자 간의 신뢰를 무너뜨리고 암호화폐 시장 전반에 불안을 확산시키는 효과를 가져옵니다.

이 공격들은 LinkedIn, Telegram 같은 SNS 플랫폼에서 시작되는 경우가 많습니다. 해커들은 가짜 채용 담당자로 가장해 개발자들에게 접근하고, 실제 기업명과 로고를 사용한 신뢰성 있는 자료를 제시하며 프로젝트 참여를 유도합니다. 이후 제공되는 코딩 과제나 파일에 악성코드가 포함돼 시스템 내부로 침투하는 방식입니다. 이 과정에서 클라우드 환경으로 배포된 서비스의 API 키나 암호화폐 지갑 키가 탈취돼 수백만 달러 규모의 피해가 발생하고 있습니다. 이러한 공격의 정교함은 기존의 피싱 공격을 넘어 공급망 전반을 장악하는 고급 위협으로 진화했습니다.

UNC4899는 이런 공격을 수행하기 위해 수천 명의 해커와 지원 인력을 조직적으로 운영하며, 여러 해커그룹 간 협력을 통해 다단계 공격을 실행합니다. 최근 분석에 따르면 이들은 암호화폐 기업 외에도 블록체인 스타트업, NFT 마켓플레이스, 탈중앙화금융(DeFi) 프로젝트까지 광범위한 표적을 설정하고 있으며, 공격 대상에 따라 맞춤형 악성코드와 사회공학 전술을 활용하고 있습니다. 이는 글로벌 사이버 보안 시장에서 북한 해커들의 위상이 단순 범죄 조직을 넘어 국가 주도의 전략적 자산으로 기능하고 있다는 것을 보여줍니다.

라자루스 그룹의 NPM 악성 패키지 캠페인

북한 연계로 알려진 라자루스 그룹은 'Contagious Interview'라는 이름의 공격 캠페인을 통해 NPM 패키지 저장소에 악성 패키지를 대량으로 배포하고 있습니다. 2025년 7월에만 67개의 새로운 악성 패키지가 발견됐고, 이들 패키지가 17,000회 이상 다운로드되었다고 Socket 보안 연구진이 보고했습니다. 이 캠페인은 가짜 채용 담당자나 HR 매니저로 위장해 개발자들에게 접근한 뒤, 채용 과정에서 악성 코드가 포함된 과제를 실행하도록 유도하는 방식으로 진행됩니다. 이 전략은 글로벌 개발자 커뮤니티의 신뢰를 교묘하게 악용해 피해를 확산시키고 있습니다.

최신 공격에서는 XORIndex와 HexEval이라는 새로운 멀웨어 로더가 사용되고 있으며, 이전보다 정교한 난독화 기법이 적용돼 탐지가 어렵습니다. 공격자들은 React나 Node.js 개발자를 겨냥한 패키지를 주로 사용하지만, 단순 유틸리티나 로깅 툴로 위장해 일반 개발자들도 피해자가 되도록 설계했습니다. 이들은 'whack-a-mole' 전략을 사용해 탐지된 패키지가 삭제되면 즉시 변종을 올려 대응 체계를 교란시키고 있으며, 전 세계 소프트웨어 공급망에 혼란을 주고 있습니다.

이러한 라자루스 그룹의 전략은 단순한 해킹이 아니라 개발 생태계를 체계적으로 공격해 장기간 지속되는 위협을 만드는 데 초점을 맞추고 있습니다. 기업과 개발자들은 패키지 의존성을 주기적으로 점검하고, 보안 점검 프로세스를 자동화하는 등 적극적인 대응이 필요합니다. 이는 전 세계 오픈소스 개발자 커뮤니티 전체의 협력 없이는 막기 어려운 새로운 형태의 사이버 보안 위협입니다.

AI를 활용한 북한 해킹그룹의 미래 전략

최근 북한 해커 그룹들이 인공지능(AI) 기술을 적극적으로 활용하고 있다는 보고가 이어지고 있습니다. 이들은 AI를 사용해 피싱 이메일을 자동 생성하거나 보안 탐지 회피를 위한 맞춤형 악성코드를 제작하며, 이를 통해 공격 속도와 정밀도를 동시에 높이고 있습니다. AI 기반 공격은 전통적인 시그니처 기반 보안 체계를 빠르게 무력화할 수 있으며, 방대한 데이터 분석을 통해 취약점을 빠르게 식별해냅니다. 이러한 흐름은 앞으로의 사이버 보안 전쟁에서 AI가 얼마나 중요한 역할을 할지를 잘 보여줍니다.

특히 북한의 해킹 조직들은 제한된 자원 속에서도 AI 기술을 활용해 글로벌 보안 시장의 허점을 공략하는 데 집중하고 있습니다. 그들은 암호화폐 거래소와 관련된 소셜 미디어 계정을 분석하고, 특정 타깃에 맞춘 피싱 시나리오를 자동으로 설계해 공격 성공률을 극대화하고 있습니다. 이는 단순히 인적 자원의 규모에만 의존했던 과거의 해킹 전략과는 달리, 기술과 인력을 효율적으로 결합한 새로운 세대의 공격 방식으로 평가됩니다.

전문가들은 북한 해킹 그룹들의 AI 활용이 단순 실험 단계를 넘어 본격적인 사이버 전쟁 전략으로 발전했다고 분석하고 있습니다. 이는 향후 글로벌 보안 환경에 심각한 영향을 미칠 수 있으며, 기업과 국가 차원에서 AI 기반 방어 체계를 도입하고 지속적으로 기술을 발전시켜야 하는 이유입니다. 이제 사이버 공격과 방어의 경쟁은 인공지능을 중심으로 한 새로운 국면으로 접어들고 있습니다.

ChatGPT로 위장한 파이썬 악성 패키지 사례

2023년 11월 PyPI 저장소에서 발견된 ‘gptplus’와 ‘claudeai-eng’ 패키지는 OpenAI ChatGPT와 Anthropic Claude API를 제공한다고 광고했지만, 실제로는 JarkaStealer 정보 탈취 멀웨어를 배포하기 위한 악성 패키지였습니다. 이 패키지들은 30개국 이상의 사용자들에게 피해를 입혔고, 다운로드 수는 각각 1,748회와 1,826회를 기록했습니다. 카스퍼스키 연구진은 이 공격이 단순한 피싱을 넘어 실제 ChatGPT 데모 버전을 포함시켜 사용자가 의심하지 않도록 한 정교한 위장 전략이라고 분석했습니다.

이 패키지에는 __init__.py 파일에 Base64로 인코딩된 코드가 포함돼 있었고, GitHub 저장소에서 ‘JavaUpdater.jar’를 다운로드해 실행하는 방식으로 동작했습니다. 이 Java 아카이브 파일에는 브라우저 쿠키, 세션 토큰, 텔레그램 및 디스코드 계정 정보, 시스템 스크린샷을 수집하는 악성 기능이 포함돼 있었습니다. 이 사례는 AI 도구의 폭발적인 인기와 개발자들의 호기심을 악용한 신종 공급망 공격의 한 형태로, 개발자들이 패키지를 설치하기 전 출처와 코드를 철저히 검증해야 함을 보여줍니다.

이 사건은 2023년 한 해 동안 PyPI와 NPM 같은 오픈소스 저장소에서 발견된 악성 패키지 수가 전년 대비 300% 증가한 24만 5천 개에 달했다는 통계와 맞물려 있습니다. 공격자들은 AI 모델, 암호화폐 관련 툴, 클라우드 개발 환경 같은 인기 주제를 악용해 빠르게 피해를 확산시키고 있으며, 이는 오픈소스 생태계가 직면한 새로운 보안 과제를 잘 보여주는 사례입니다.