Salesloft Drift 공격으로 드러난 공급망 보안 취약성

이번 주 사이버 보안 업계는 역사적인 대형 공격으로 인해 큰 충격을 받았습니다. Salesloft가 운영하던 Drift 플랫폼이 대규모 공급망 공격에 노출되면서 OAuth 토큰이 탈취되고 Cloudflare, Google Workspace, Palo Alto Networks 등 세계적인 기술 기업들이 직격탄을 맞았습니다. The Hacker News와 여러 보안 전문 매체의 분석에 따르면, 이번 사건은 위협 그룹 UNC6395와 GRUB1의 소행으로 밝혀졌습니다. 이들은 단순한 악성코드 배포가 아닌, 기업 간 연동되는 서비스 통합 지점의 취약점을 교묘히 파고들어 공격을 감행했습니다.

이번 사건은 단순한 해킹 사고를 넘어, 전 세계적으로 통합 플랫폼과 API 연동을 기반으로 하는 현대 IT 환경의 보안 문제를 여실히 보여줍니다. 공격 당시 수많은 서비스가 Drift를 통해 서로 연결되어 있었기 때문에 공격이 순식간에 여러 플랫폼으로 퍼질 수 있었고, 그 결과 수백 개의 글로벌 조직이 피해를 입게 되었습니다. 특히 공격 시점에 여러 제로데이 취약점이 활발히 악용되고 있었던 상황이 겹치면서, 보안 업계는 대규모 위협의 확산 가능성에 경고를 보냈습니다.

Salesloft Drift OAuth 토큰 탈취 사건의 심각성

UNC6395와 GRUB1 그룹이 주도한 이번 공격은 2025년 8월 8일부터 18일까지 약 10일간에 걸쳐 정교하게 진행되었습니다. 공격자들은 Salesforce 환경에서 MFA(다중인증)까지 우회할 수 있는 수준의 OAuth 토큰을 확보해 조용히 침투하였고, 이 과정에서 700개 이상의 조직이 영향을 받았습니다.

단순한 데이터 탈취를 넘어, 이들은 AWS 액세스 키, VPN 자격 증명, Snowflake 토큰 등 민감한 인증 정보까지 체계적으로 수집했습니다. 또한, 공격 흔적을 숨기기 위해 Salesforce의 쿼리 로그를 삭제하는 등 전문적인 작전 수행 능력을 보였습니다. Google의 조사에 따르면 이 공격은 Salesforce에 국한되지 않고 Slack, Google Workspace, Amazon S3, Microsoft Azure, OpenAI 등 Drift와 연계된 서비스 전체로 확산되었습니다. 이는 단순한 시스템 침해가 아닌, 글로벌 규모의 공급망 보안 위협 사건으로 평가됩니다.

UNC6395의 정교한 공급망 공격 전술

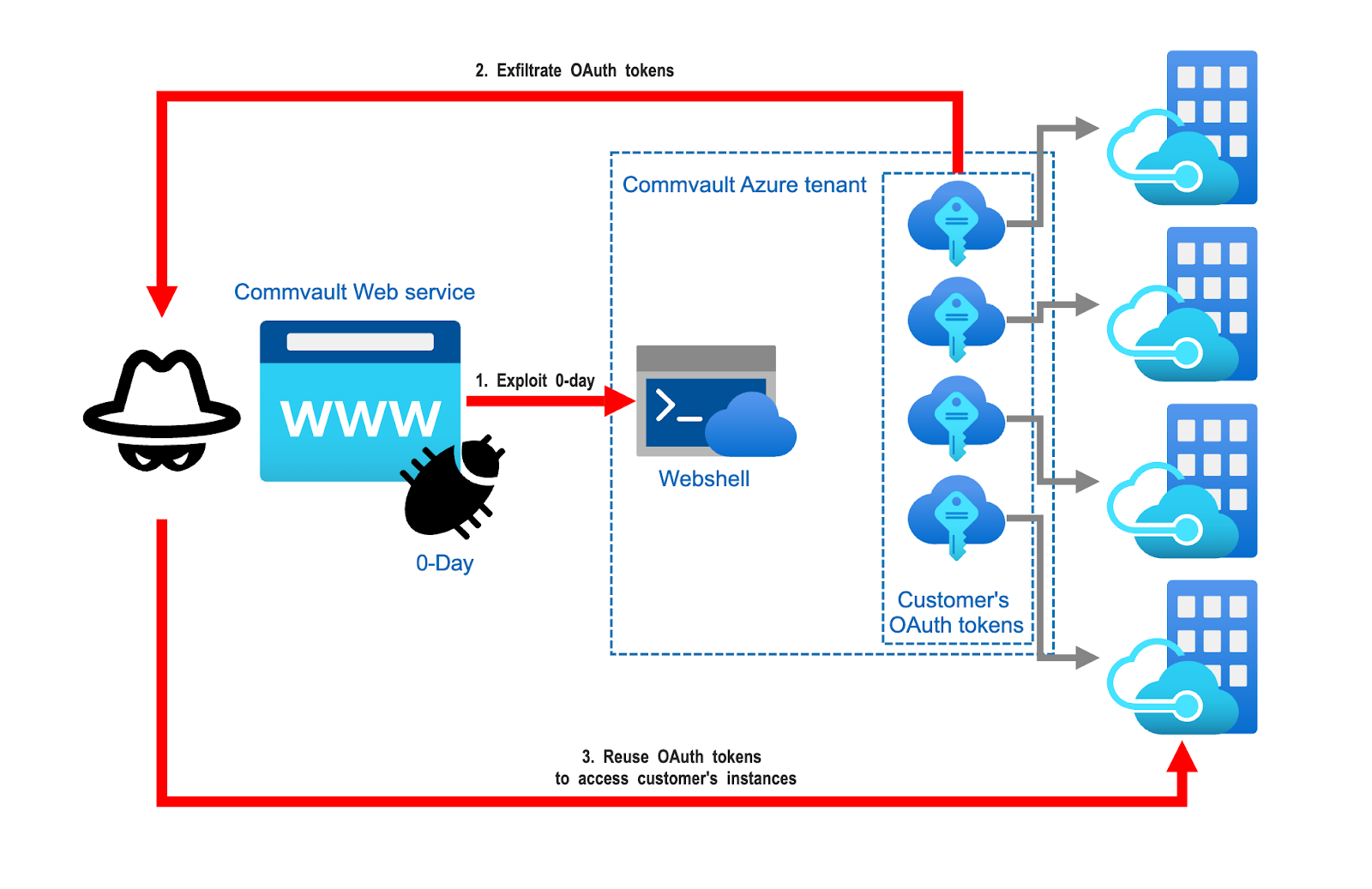

CyberScoop 보도에 따르면 UNC6395는 이미 2025년 3월부터 Salesloft의 GitHub 계정에 침투해 여러 달 동안 은밀히 환경을 장악한 상태였습니다. 이들은 GitHub 저장소에서 중요한 자료를 다운로드하고, 게스트 사용자 계정을 추가하며, 워크플로우를 조작하는 등 체계적으로 Drift 인프라를 점령했습니다.

UNC6395의 공격 경로는 GitHub에서 AWS 환경으로의 확장으로 이어졌습니다. 이들은 Drift의 Amazon Web Services 환경에서 고객 OAuth 토큰을 대량 확보했고, 이를 활용해 연동 서비스의 데이터를 탈취했습니다. 공격자가 데이터를 훔친 뒤 쿼리 기록을 삭제해 수사망을 피하려고 했지만 감사 로그 덕분에 일부 증거가 남아 있었고, 이를 통해 공격의 전체 시나리오가 드러났습니다.

하지만 여전히 Salesloft는 GitHub 계정이 어떻게 침투당했는지, OAuth 토큰이 왜 클라우드 환경에 평문으로 저장되어 있었는지 등 핵심 정보를 공개하지 않고 있어 업계 전문가들이 사건의 투명한 공개를 요구하고 있습니다.

SiteCore 제로데이 CVE-2025-53690: 위험한 공개 키의 역습

Salesloft Drift 사건 여파가 가시기도 전에, SiteCore 플랫폼의 치명적 제로데이 취약점 CVE-2025-53690이 새롭게 부각되며 전 세계 보안 커뮤니티를 긴장시키고 있습니다. Mandiant 연구진은 이 취약점이 2017년 이전에 배포된 SiteCore 설치 가이드에서 샘플로 공개된 ASP.NET 기계 키를 공격자가 악용한 결과임을 밝혔습니다.

이 취약점은 CVSS 점수 9.0의 치명적 수준으로 평가되었으며, ViewState 역직렬화 공격을 통해 원격 코드 실행이 가능합니다. SiteCore Experience Manager, Experience Platform, Experience Commerce 등 기업에서 널리 사용되는 모든 제품이 영향을 받고 있습니다.

공격자의 침투 기술과 확산 전략

공격자는 초기 침입 후 NETWORK SERVICE 권한을 획득하고, web.config 등 민감한 구성 파일을 압축해 외부로 유출했습니다. 그 후 WEEPSTEEL 악성코드를 설치해 내부 정찰을 수행했고, EARTHWORM 터널링 도구와 SHARPHOUND Active Directory 정찰 툴까지 동원해 측면 이동을 시도했습니다. 이 과정에서 로컬 관리자 계정을 생성하고 SAM/SYSTEM 레지스트리 하이브를 덤프해 추가 권한 상승을 꾀했습니다.

CISA는 이 취약점을 “알려진 악용 취약점 목록”에 포함시켰으며, 미국 연방 기관들에게 9월 25일까지 긴급 패치를 적용하라고 명령했습니다. VulnCheck의 보안 연구 부사장 Caitlin Condon은 “공격자들이 공개 문서를 꼼꼼히 읽는다”며 이 샘플 키를 그대로 사용하는 모든 배포 환경이 심각한 위험에 노출돼 있다고 경고했습니다.