Google 광고와 조작된 GitHub 인프라를 통한 악성코드 유포

최근 사이버 보안 업계를 충격에 빠뜨린 정교한 악성코드 캠페인 “GPUGate”는 서유럽 전역의 IT 전문가와 소프트웨어 개발 회사를 주요 타깃으로 삼고 있습니다. 이 캠페인은 GPU 기반 복호화 기술을 활용하여 기존의 보안 솔루션 탐지를 회피하는 특징을 보입니다. Arctic Wolf 연구원들의 분석에 따르면, 공격자들은 GitHub의 커밋 시스템을 악용해 GitHub Desktop 등 인기 툴의 다운로드 링크를 위장 배포하고, 이를 통해 피해자를 악성 도메인으로 유인하고 있습니다. 이 과정에서 다운로드 링크는 합법적으로 보이도록 철저히 위장되어 개발자나 IT 전문가들도 쉽게 속을 수 있습니다.

이 공격은 전통적인 피싱 공격보다 훨씬 정교하며, 기업의 개발 환경 신뢰도를 교묘하게 이용하고 있습니다. 피해자는 정상적인 GitHub 페이지에서 다운로드를 시작했다고 믿지만, 실제로는 공격자가 통제하는 서버로 리디렉션되어 악성 프로그램을 설치하게 됩니다. 이런 공격 방식은 공급망 보안의 허점을 다시 한 번 강조하며, 클라우드 기반 개발 환경과 오픈소스 커뮤니티가 악용될 가능성을 경고합니다.

Google Chronicle SIEM: 위협 조사 혁신 기술

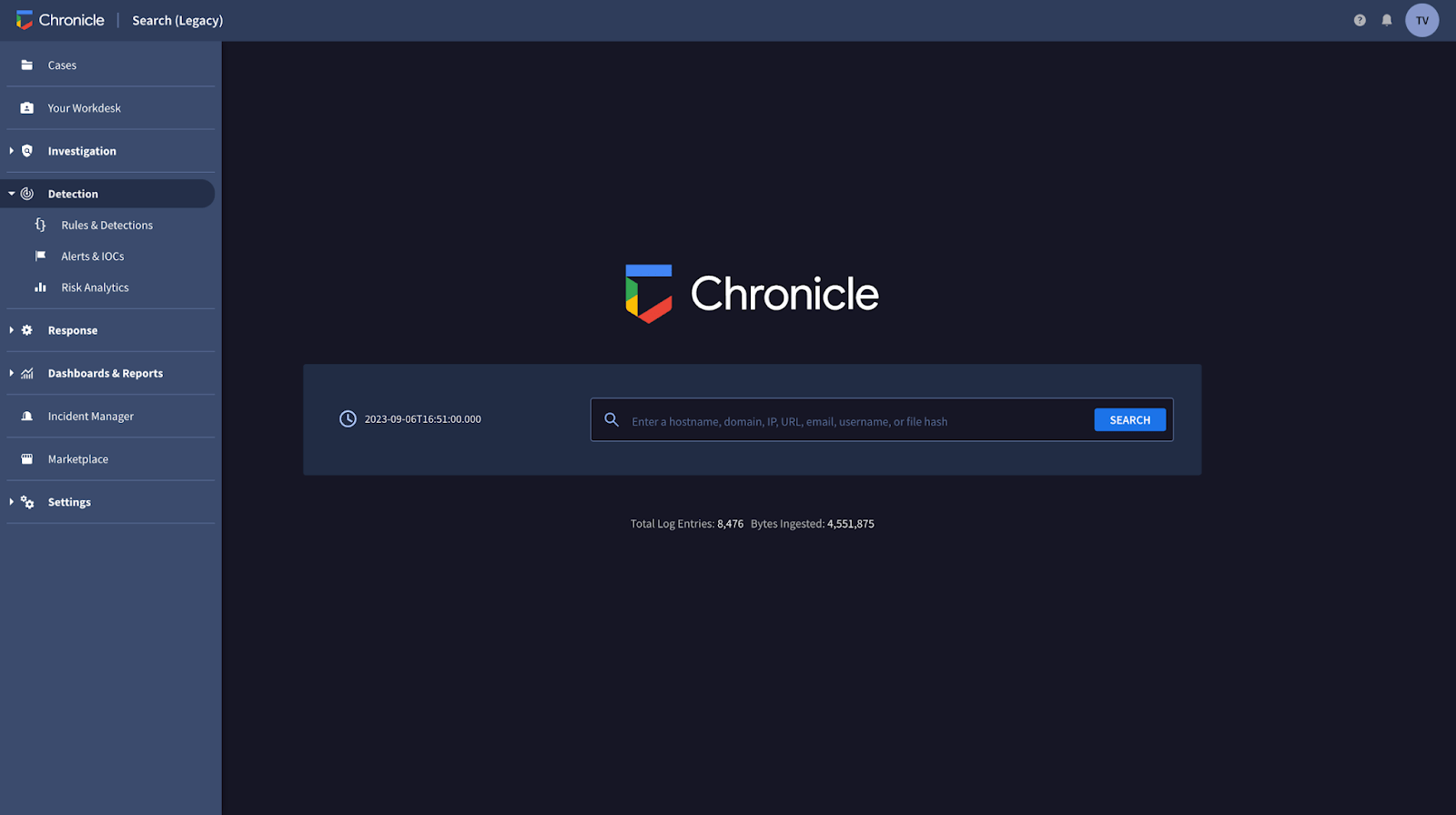

Google Chronicle SIEM 플랫폼은 통합 데이터 모델(UDM)을 기반으로 보안 이벤트를 실시간으로 분석할 수 있는 혁신적인 위협 조사 솔루션을 제공합니다. 이 플랫폼은 페타바이트 규모의 데이터를 단 몇 초 만에 쿼리할 수 있도록 설계되어 전통적인 보안 분석에서 수 시간 이상 소요되는 데이터 검색을 혁신적으로 단축했습니다. 또한 실시간 데이터 수집 및 표준화 아키텍처를 통해 기존 보안 시스템에서 흔히 발생하는 인덱싱 지연 문제를 제거, 수개월 또는 수년 전의 텔레메트리 데이터까지 즉각적으로 검색할 수 있습니다.

Chronicle SIEM은 여러 로그 소스를 아우르는 고급 상관 분석 기법을 사용하여 복잡한 다단계 공격을 탐지할 수 있습니다. 머신러닝 기반 알고리즘을 통해 엔드포인트, 네트워크, 클라우드 서비스 전반에서 발생하는 이벤트를 상관 분석하고, 공격 시퀀스를 자동으로 식별해 보안 분석가가 빠르게 대응할 수 있도록 돕습니다.

- 이벤트 타임라인 분석: 사용자 로그인, 파일 실행, 명령 실행 등 공격자의 활동 흐름을 시간 순으로 시각화

- 인프라 간 상관관계 파악: EDR, 클라우드, 네트워크 장치, IAM 서비스에서 수집한 IOC를 하나의 뷰로 통합

- AI 기반 분석: 인공지능이 오탐을 줄이고 실제 위협에 집중하도록 지원

MITRE ATT&CK 매핑과 위협 인텔리전스 피드 연계를 통해 단순한 이벤트 로그가 아닌 실질적인 대응 인사이트로 전환됩니다. 이를 통해 사건 초기 대응 속도를 높이고, 보안 운영팀이 사전에 위협을 식별할 수 있게 됩니다.

Arctic Wolf의 글로벌 위협 탐지 전략

Arctic Wolf는 매주 전 세계 고객사로부터 5.5조 건 이상의 보안 이벤트를 수집하고 분석하며, 이를 기반으로 고도화된 위협 탐지 서비스를 제공합니다. 이 플랫폼은 기존 기술 스택과의 통합을 통해 고객사 자산을 자동으로 발견하고, 행위 기반 이상 징후 탐지를 수행합니다. 머신러닝 알고리즘과 행동 분석, 위협 인텔리전스, OSINT 데이터, CVE 데이터베이스를 종합적으로 활용해 제로데이 취약점과 APT 공격 같은 고난도 위협을 식별할 수 있습니다.

Arctic Wolf의 전담 보안 운영센터(SOC)는 24/7 모니터링을 제공하며, 숙련된 보안 엔지니어들이 실시간으로 패턴을 분석하고, 오탐을 60% 이상 줄이는 동시에 사건 발생 시 몇 분 내로 대응할 수 있도록 지원합니다. 이들의 위협 탐지 체계는 복잡한 멀티벡터 공격에도 효과적으로 대응할 수 있는 것이 강점입니다.

128MB MSI 악성 설치 파일 분석

GPUGate 캠페인에서 사용된 악성 MSI 파일은 GitHub Desktop 설치 파일로 위장되어 있으며, 고도로 설계된 회피 기술을 사용하고 있습니다. 파일 크기가 128MB에 달하며, 100개 이상의 더미 실행 파일이 포함되어 있어 자동 분석 시스템을 교란하고 실제 악성 페이로드를 숨기기 위한 구조를 갖추고 있습니다. 이로 인해 시그니처 기반 보안 솔루션으로는 탐지가 훨씬 어려워졌습니다.

이 MSI 파일에는 60MB 크기의 핵심 .NET 모듈이 포함되어 있으며, 해당 모듈 UpdaterClient.dll은 2073년 11월 16일이라는 수상한 컴파일 타임스탬프와 디버깅 경로를 가지고 있습니다. 보안 연구자들은 YARA 룰을 통해 140MB 이하 파일 중 특정 HEX 패턴을 가진 악성 MSI를 탐지하도록 식별 규칙을 마련했습니다. 이 악성 파일은 GitHub 페이지를 악용해 “gitpage[.]app” 도메인으로 다운로드를 리디렉션하며, GitHub에 대한 개발자들의 신뢰를 교묘히 이용해 공격 성공률을 높입니다.