사이버 보안 업계를 충격에 빠뜨린 대규모 공급망 공격

2025년 3월, 해커들이 Salesloft의 GitHub 계정을 해킹하면서 시작된 대규모 공급망 사이버 공격이 2025년 8월 8일부터 18일까지 본격적으로 확산되며 전 세계 700여 개 조직의 민감한 데이터를 침해한 것으로 드러났습니다. TechCrunch를 비롯한 여러 보안 기업의 보고서에 따르면, 이번 사건은 구글, 클라우드플레어(Cloudflare), 팔로알토 네트웍스(Palo Alto Networks) 등 세계적인 IT 기업들까지 피해를 입힌 매우 정교한 공격이었습니다. 공격자는 중국과 연계된 것으로 알려진 위협 그룹 UNC6395로 지목되었으며, 이들은 Salesloft의 Drift 챗봇 플랫폼에서 OAuth 토큰을 탈취해 고객사 Salesforce 환경과 다양한 통합 시스템에 무단으로 접근했습니다.

UNC6395 위협 그룹의 작전 방식과 기술력

UNC6395는 다른 범죄 집단과 달리 기회주의적 공격이 아닌 치밀한 계획과 고급 기술력을 바탕으로 작전을 수행했습니다. 이들은 공격 전에 Salesforce 내 ‘Accounts’, ‘Users’, ‘Opportunities’와 같은 주요 오브젝트의 데이터량을 사전 파악하기 위해 쿼리 작업을 실행하고, 분석 결과를 기반으로 타겟 데이터를 정밀하게 탈취했습니다. 주요 목표는 AWS 접근 키, Snowflake 토큰, 인증 관련 비밀값 등 향후 2차 공격에 활용 가능한 고가치 자격 증명을 확보하는 것이었습니다.

UNC6395는 자신들의 흔적을 숨기기 위해 대량 쿼리 작업을 삭제했지만, 감사 로그(Audit Log)에 증거가 남아 결국 활동이 드러났습니다. 이들은 183개의 Tor 출구 노드를 이용해 익명성을 확보했고, API 요청 제한을 정밀하게 계산하여 탐지를 피했습니다. 공격 직후 "Scattered LAPSUS$ Hunters 4.0"이라는 텔레그램 채널이 자신들이 이번 사건의 배후라고 주장했으나, 보안 연구자들은 이 주장을 신뢰할 수 없다고 결론지었고 사건의 배후는 UNC6395라는 사실이 확정되었습니다.

OAuth 토큰 탈취 기법의 정교함

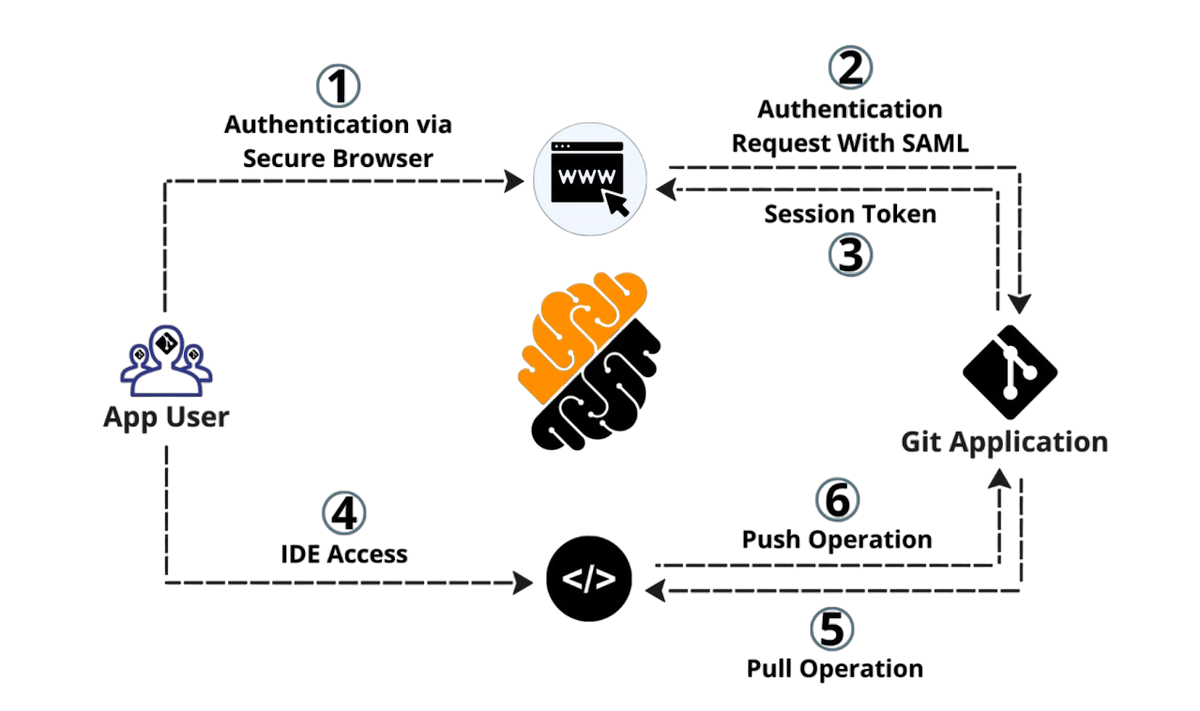

이번 공격에서 사용된 OAuth 토큰 탈취 기법은 최근 고급 위협 그룹들이 즐겨 사용하는 정교한 클라우드 인증 시스템 공격 방식의 전형적인 예시였습니다. 공격자들은 사용자에게 악성 URL이 포함된 스피어 피싱 이메일을 보내고, 피해자가 클릭하면 정교하게 위장된 인증 동의 페이지로 유도했습니다. 피해자는 자신도 모르게 공격자 애플리케이션에 광범위한 접근 권한을 부여했고, 이 과정을 통해 공격자들은 OAuth 토큰을 획득했습니다.

탈취한 토큰을 이용해 공격자는 피해자 계정 권한으로 Microsoft Graph API나 다른 클라우드 서비스에 요청을 보내며 민감한 데이터를 유출했습니다. UNC6395는 특히 다음과 같은 고급 기술을 사용했습니다:

- 토큰 강화와 장치 등록: 가상 장치를 등록해 지속 접근이 가능한 Primary Refresh Token(PRT) 확보

- 권한 범위 확장: *.default, offline_access 같은 광범위 권한 요청으로 최대한 많은 데이터 접근 확보

- 세션 하이재킹: 프록시 서버나 악성 앱을 통해 세션 쿠키에서 토큰 탈취

- 자동화된 토큰 수집: ROADtools 같은 전문 도구로 다중 플랫폼의 OAuth 자격 증명을 체계적으로 탈취

이 방식은 악성코드 실행보다 합법적인 OAuth 인증 절차를 악용하기 때문에, 기존 보안 솔루션으로 탐지하기가 훨씬 어려웠습니다.

Mandiant의 조사 결과와 사건 타임라인

사이버 보안 기업 Mandiant는 이번 Salesloft Drift 보안 사고를 정밀 조사하며 현대 공급망 공격의 복잡성과 포렌식 분석의 중요성을 보여주었습니다. 조사 결과, 해커들이 GitHub 계정을 처음 침해한 시점은 2025년 3월이었지만, 실제 데이터 유출 작전은 8월 초부터 본격적으로 시작되었습니다. 이는 무려 5개월간의 정찰과 준비 단계를 거쳤다는 것을 의미합니다.

Mandiant는 과거 FIN13 등 장기 잠입형 사이버 범죄 조직들을 추적해온 경험을 바탕으로 UNC6395의 전술을 면밀히 분석했습니다. 일반적인 랜섬웨어 조직이 신속하게 피해를 입히는 '스매시 앤 그랩(smash and grab)' 방식과 달리, UNC6395는 오랜 기간 동안 눈에 띄지 않게 자격 증명을 수집하고 데이터를 정밀하게 분석한 후 탈취하는 전략을 취했습니다.

이 과정에서 Mandiant는 자사의 Targeted Attack Lifecycle 프레임워크를 활용해 공격의 전체 과정을 단계별로 재구성했습니다. GitHub 초기 침해부터 OAuth 토큰 남용, 그리고 700여 개 조직으로의 데이터 유출 확산까지 이어진 이 사건은 공급망 보안이 얼마나 중요한지 다시금 일깨우는 대표적 사례로 평가됩니다.