BPF도어(BPFDoor)는 리눅스 시스템을 겨냥한 고급 백도어 악성코드로, BPF 기술을 악용해 탐지를 피하고 장기적으로 시스템을 제어할 수 있는 보안 위협입니다. 이 글에서는 실제 해킹 사례로 거론된 SK 통신 사건을 중심으로 BPF도어의 작동 방식과 감염 시나리오를 살펴보고, 쉽게 이해할 수 있도록 구성했습니다.

- BPF도어는 뭐길래 보안 커뮤니티가 난리야?

→ 리눅스에 숨어서 명령을 받는 고급 해킹 도구로, SK 해킹 사건에도 언급된 정황 있음 - 내가 접한 BPF도어 관련 뉴스와 커뮤니티 반응은?

→ 보안 관련 뉴스, 개발자 커뮤니티에서 난리가 난 이유를 정리 - 일반인이 뭘 주의해야 돼?

→ 서버 운영자 뿐 아니라 일상 PC, 이메일 보안까지 연결된 이슈임을 설명

“BPF도어”라는 말에 소름이 끼친 이유

며칠 전에 뉴스에서 “SK 통신 해킹사건, 원인은 BPF도어”라는 말을 듣고 너무 소름 돋아서 바로 검색해봤어요. 처음엔 ‘BPF도어? 뭐지 그게?’ 했는데, 알고 보니까 진짜 무섭더라고요. 리눅스 시스템에 숨어서 명령을 받아서 해커가 원격으로 조종할 수 있게 만든 백도어 악성코드래요.

나도 몰랐던 해킹 기술, 오빠 덕분에 처음 접한 BPF도어

솔직히 전 보안 이런 건 잘 모르고 그냥 블로그나 유튜브만 하던 고딩인데, 왜 갑자기 이걸 알게 됐냐면… 우리 오빠가 리눅스 서버 개발자인데, 이 악성코드 때문에 진짜 며칠 잠도 못 자고 일했대요. 진짜 심각한 일이더라고요.

리눅스 방화벽을 몰래 뚫는 백도어라니?

“BPF도어는 리눅스 시스템에 숨어서 방화벽을 통과하는 신호가 오면 그걸 받아서 백도어를 연대요.”

이 말을 처음 들었을 땐 그냥 해킹툴 같은 건가? 했는데, 실제로 SK 해킹 사건 때 이게 쓰였다는 분석이 나온 걸 보고 충격이었어요.

커뮤니티에서도 난리였던 BPF도어 탐지 회피 방법

한참 커뮤니티랑 보안 카페 뒤져보니까 ‘BPF도어가 탐지 안 되는 이유’가 있더라고요.

BPF(Berkeley Packet Filter)라는 커널 기술을 쓰면 ‘이상한 패킷’만 골라서 받을 수 있대요. 예를 들어 "0x39393939" 같은 마법의 숫자(매직 시퀀스)가 들어간 패킷이 오면, 그때만 반응하는 거죠. 일반적인 트래픽은 그냥 무시하고요.

“BPF도어”라는 이름이 무서운 이유

사실 이 악성코드 이름이 왜 BPF도어냐면,

“BPF 기술을 활용해서 만든 백도어” → BPF도어

라는 의미래요. 이걸 알게 되니까 이름부터 오싹…

시스템 관리자도 속이는 은폐 능력

이 악성코드가 무서운 이유는, 설치되면 시스템 관리자도 몰라요.

smartd 같은 평범한 이름으로 프로세스를 위장해서 돌아가고, 시스템에 로그도 안 남기고, 명령을 받는 통신도 TCP/UDP/ICMP 등 다양하게 쓰면서, 포트도 안 열려 있어서 탐지도 어려워요.

리버스 셸 기능으로 해커는 언제든 재접속 가능

그리고 해커가 원하면 언제든 다시 들어와서 시스템을 조작할 수 있게 만든 게 핵심이래요.

이런 걸 리버스 셸(reverse shell) 기능이라고 하더라고요.

왜 하필 SK 통신이었을까?

👀 ‘왜 하필 SK야?’

보안 커뮤니티에선 이런 분석이 많았어요.

초기 진입은 외부에 노출된 리눅스 서버였을 가능성이 높고,

SK 쪽 웹 서버나 VPN 게이트웨이 같은 데가 공격당해서 BPFDoor가 설치됐을 거라고 하더라고요.

그 후엔 내부망으로 퍼져서 고객 데이터 같은 걸 유출했을 수도 있다고…

내 입장에서 느낀 BPF도어의 진짜 무서운 점

💡 내 생각엔, 이건 단순 해킹이 아니라 진짜 사이버전쟁 같은 느낌?

우리가 평소에 쓰는 휴대폰이나 인터넷이 이런 시스템 위에서 운영되니까, 보안이 뚫리면 정말 큰일이잖아요.

공개된 소스코드, 더 큰 위험의 시작

그런데 진짜 문제는 이 악성코드가 오픈소스로 공개된 적도 있어서, 모방 공격도 많아질 수 있다는 거…

보안 전문가에게 직접 들은 꿀팁

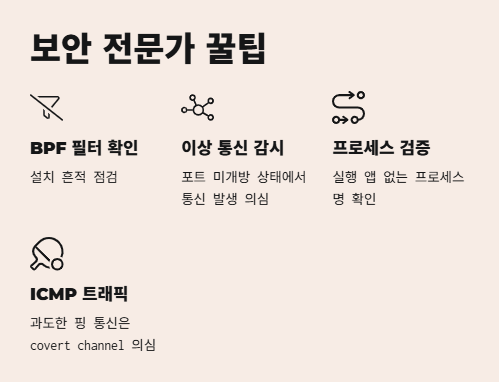

내가 들은 보안전문가 조언 정리해줄게요👇

• BPF 필터가 설치된 흔적이 있는지 확인

• 외부에서 포트 안 열었는데 통신 발생? → 의심

• smartd 같은 프로세스 이름인데 정작 실행 중인 앱이 없음?

• ICMP 핑 통신인데 트래픽이 많다? → covert channel 의심

• justforfun 같은 비번 해시값이 보이면 위험

보안은 이제 개발자만의 일이 아니야

지금은 개발자가 아니어도 기본적인 보안 지식은 필수인 세상 같아요.

나도 이번 기회에 BPFDoor라는 걸 알게 되면서, 리눅스나 서버를 운영하는 사람들만의 문제가 아니라는 걸 느꼈어요.

나만의 보안 습관, 이제는 시작!

앞으로는 이메일 첨부파일도 조심하고, 이상한 링크도 절대 누르지 않기로 다짐했어요.

TIP

• BPF도어 악성코드는 리눅스 백도어 공격 중 가장 은밀한 방식 중 하나

• 탐지를 우회하기 때문에 서버 운영자는 수시로 커널 로그 확인 필요

• BPF 필터 설정 내역 주기적으로 점검하고, 패턴 기반 탐지 시스템 도입 권장

• 기업 네트워크엔 YARA 룰 기반 탐지 정책이 필수

• BPFDoor 유포 루트는 일반적으로 취약한 웹 서버, VPN 장비, 혹은 관리자의 피싱 감염

FAQ

Q. BPF도어는 어떤 시스템에 감염되나요?

리눅스 기반 시스템에 주로 감염되며, 서버, 모니터링 장비, 일부 IoT까지 가능성이 있어요.

Q. 일반 PC 유저도 조심해야 하나요?

직접적인 위험은 적지만, 피싱 메일 등으로 유입될 수 있으니 항상 조심해야 해요.

Q. BPF도어는 어떻게 설치되나요?

보통 웹 서버의 취약점을 이용하거나, 피싱을 통해 초기 감염이 시작돼요.

Q. 삭제는 어떻게 하나요?

감염 여부 확인 후 전용 탐지툴(YARA 기반)이나 EDR 솔루션으로 제거해야 해요.

Q. 뉴스에서 왜 이게 문제가 됐던 거죠?

탐지가 어려운 방식으로 기업 내부망에 침투했기 때문에 국가 기반시설 공격과도 연관된다고 봐요.

참조리스트

SK 해킹, 악성코드 진입 경로 공개 – 외부 리눅스 서버 취약점 노출이 원인

BPF 필터 기반 악성코드 분석 – MITRE ATT&CK의 백도어 카테고리 정리

S2W, 국내 대상 BPFDoor 탐지룰 공개 – 악성코드 감지용 YARA 규칙 제공

손불신촌떡집 쑥떡, ‘극한직업 떡집’ 봄 한정 판매? 직접 먹어봤어요!

1. 극한직업에 소개된 손불신촌떡집, 어떤 곳?전라남도 함평군 손불면에 위치한 50년 전통 수제 떡집으로, 수작업 쑥떡으로 전국적인 입소문을 얻은 곳입니다.2. 손불신촌떡집 쑥떡 직접 경험 후

infosec.kr